دانشگاه عالی آزاد انفورماتیک ایران

حملات عدم پذیرش سرویس و حملات گسترده عدم پذیرش سرویس(D.o.S & D.D.o.S Attack)

چكيده حملات واپس زني سرويس به ھکر اجازه نمیدھد که به سیستم دسترسي پیدا نمايد و به ھکر اجازه میدھد تا از دسترسي صحیح ودرست کاربران به سیستم ممانعت به عمل آورد . در حالي که به طور تکنیکي زيبا نمیباشند حملات داس به طور شديد روي شرکت يا سازمان تاثیر میگذارد و دفاع ھاي نسبتا مھمي را میسازند. اين حملات در دو گروه عمده قرار میگیرد : 1- متوقف سازي سرويس و تخلیه منابع. ھر يک از اين طبقات حمله میتوانند به طور محلي يا از طريق شبکه آغاز شوند. 2- تکنیک ديگر داس تخلیه منابع از لحاظ محلي میباشد. حملات در اين قلمرو شامل پر نمودن جدول فرآيند استفاده از کل سیستم فايلي يا تخلیه اتصالات ارتباطات خروجي میباشد. در صورت نیاز مقاله با ما تماس بگیرید itraga.yahoo.com

آشنایی با دانشگاه های پذیرنده کارشناسی ارشد انفورماتیک پزشکی در سال 1393

(این مطلب بطور دایم ویرایش می شود.) آخرین ویرایش: یکشنبه پنجم مرداد 1393 با تشکر ویژه از دانشجویان دانشگاه های علوم پزشکی تهران ، ایران ، شهید بهشتی ، شیراز و مشهد و تربیت مدرس و به خصوص آقای طاها صمد سلطانی دانشگاه های دارای دوره کارشناسی ارشد انفورماتیک پزشکی شامل دانشگاه های علوم پزشکی مشهد ، شهید بهشتی ، تهران ، ایران ، شیراز و تربیت مدرس می باشد. ****************************************************************** ظرفیت پذیرش دوره کارشناسی ارشد انفورماتیک پزشکی 1393 روزانه: دانشگاه علوم پزشکی ایران6- تربیت مدرس4 - تهران5 - شهید بهشتی4 - شیراز4 - مشهد5 شبانه: دانشگاه علوم پزشکی تهران 10 نفر ظرفیت مازاد: دانشگاه علوم پزشکی شهید بهشتی2 - شیراز2- مشهد3 منبع: http://www.sanjeshp.ir/arshad/93/Daftarche%2093_930502.pdf

نسخه جدید سیستم عامل جدید آی پد عرضه شد

آی تی ایران - اپل سرانجام سیستم عامل جدید آی پد را که دارای قابلیت هایی چون مولتی تسکینگ واتصال به Apple TV است را عرضه کرد. سیستم عامل جدید اپل که برای دارندگان آی پد رایگان و قابلیت دانلود از سایت این شرکت را دارد تحت عنوان 4.2 عرضه شده و یکی از مهمترین قابلیت های آن رفع محدودیت بازکردن همزمان چند برنامه ( یا مولتی تسکینگ ) است.همچنین این سیستم عامل امکان ایجاد فولدر برای مدیریت بهتر برنامه ها را در اختیار کاربر قرار می دهد. یک قابلیت جالب در سیستم عامل جدید اپل که با ارایه نرم افزار جدیدی از سوی این شرکت نیز همراه شده رد گیری یک آیفون یا آی پد دیگر از طریق نقشه است. به این ترتیب به عنوان مثال اگر آیفون یک شخص به سرقت رفته یا گم شود، کاربر می تواند از طریق آی پد جای آن را روی نقشه پیدا کند. یکی دیگر از قابلیت های نسخه جدید سیستم عامل آی پد که کاربران آن ماه هاست در انتظار آن هستند امکان گرفتن پرینت از طریق شبکه بی سیم و یا تماشای تمام فیلم ها و عکسها از طریق اتصال آی پد به Apple TV است. سیستم عامل جدید آی پد بهبودهای زیادی را در ایمیل، تقویم و دیگر بخش های این دستگاه دیجیتالی عرضه کرده است. برای دریافت سیستم عامل جدید اپل کاربران باید از طریق اتصال آی پد به کامپیوتر و با استفاده از آی تیونز آن را به روز کنند. سیستم عامل جدید اپل : http://www.apple.com/ios

ساخت اولين صفحه وب

چگونه هکرها عکسهای فیسبوک شما را میدزدند؟

پیش از ارسال تصاویر تعطیلات خود به فیسبوک، کمی تأمل کنید، شما میتوانید به افراد بزهکار کمک کنید تا اطلاعات شخصی را از روی رایانهتان به سرقت ببرد.به گزارش ایتنا، یک باتنت (botnet) به نام Stegobot در هند ساخته شده تا نشان دهد به چه سادگی یک شخص خرابکار میتواند با نفوذ و سرقت تصاویر فیسبوک یک کانال ارتباطی محرمانهای ساخته که شناسایی آن بسیار دشوار میباشد.مانند بسیاری از باتنتها، استگوبات کنترل کامپیوترها را در دست گرفته و کاربران را برای باز کردن پیوستهای آلوده ایمیل یا بازدید از سایتهای آلوده فریب میدهد.در عوض تماس مستقیم با مدیران باتها (botmasters)، این بدافزار به واسطه کاربران آلوده شبکههای اجتماعی و از طریق فعالیتهای عادی آنها شیوع مییابد.“اگر یکی از دوستان شما که وی دوستِ دوستِ مدیر بایت باشد، اطلاعات به صورت گام به گام در شبکه اجتماعی منتشر شده و در نهایت به دست مدیر بایت میرسد”.استگوبات از یک تکنیک بنام steganography برای مخفی کردن اطلاعات در فایلهای تصویری بدون تغییر دادن ظاهر آنها استفاده میکند. این روش ذخیره سازی ۵۰ کیلوبایت داده را در یک عکس ۷۲۰ در ۷۲۰ پیکسل ممکن میسازد که برای انتقال اطلاعات مهم مانند شماره کارتهای اعتباری و پسوردهایی که استگوبات از هارد دیسک شما یافته، کافی است.باتنت مذکور میتواند این اطلاعات را در هر عکسی وارد نماید و شما آنرا به فیسبوک ارسال نمایید؛ در این هنگام این باتنت منتظر میماند تا یکی از دوستانتان بخواهد از پروفایل شما بازدید نماید.حتی نیازی به کلیک بر روی تصویر نیست، چون Facebook زحمت دانلود فایلها را میکشد. احتمال اینکه دوست شما هم به این بایت نت آلوده شده باشد، زیاد است، زیرا هر ایمیلی که شما برای دوستان خود ارسال میکنید، تروجان همراه آن منتشر میشود و زمانی که آنها بخواهند عکسهای خود را آپلود نمایند، اطلاعات خصوصیشان به همراه تصاویر برای سارقان ارسال خواهد شد.از اینرو، در نهایت دادهها راه خود را از حساب کاربری دوست شما به حساب کاربری دوستِ دوست شما یافته و این فرایند ادامه مییابد تا به طراحان این بدافزار برسند.در نتیجه مجرمان سایبری میتوانند اطلاعات شخصی و هویتی شما را از تصاویر استخراج نمایند.همچنین مدیران باتنت میتوانند دستوراتی را از طریق فرایند معکوس به بایت نت ارسال نمایند،ارسال یک تصویر محتوی دستورات مخفی شده که راه خود را به کامپیوترهای آلوده پیدا میکند.

شب آرامی بود

شب آرامی بود می روم در ایوان، تا بپرسم از خود زندگی یعنی چه؟ مادرم سینی چایی در دست گل لبخندی چید ،هدیه اش داد به من خواهرم تکه نانی آورد ، آمد آنجا لب پاشویه نشست پدرم دفتر شعری آورد، تکيه بر پشتی داد شعر زیبایی خواند ، و مرا برد، به آرامش زیبای یقین :با خودم می گفتم زندگی، راز بزرگی است که در ما جاریست زندگی فاصله آمدن و رفتن ماست رود دنیا جاریست زندگی ، آبتنی کردن در این رود است وقت رفتن به همان عریانی؛ که به هنگام ورود آمده ایم دست ما در کف این رود به دنبال چه می گردد؟ هیچ!!! زندگی ، وزن نگاهی است که در خاطره ها می ماند شاید این حسرت بیهوده که بر دل داری شعله گرمی امید تو را، خواهد کشت زندگی در همین اکنون است زندگی شوق رسیدن به همان فردایی است، که نخواهد آمد تو نه در دیروزی، و نه در فردایی ظرف امروز، پر از بودن توست شاید این خنده که امروز، دریغش کردی آخرین فرصت همراهی با، امید است زندگی یاد غریبی است که در سینه خاک به جا می ماند زندگی ، سبزترین آیه ، در اندیشه برگ زندگی، خاطر دریایی یک قطره، در آرامش رود زندگی، حس شکوفایی یک مزرعه، در باور بذر زندگی، باور دریاست در اندیشه ماهی، در تنگ زندگی، ترجمه روشن خاک است، در آیینه عشق زندگی فهم نفهمیدن هاست زندگی، پنجره ای باز، به دنیای وجود تا که این پنجره باز است، جهانی با ماست آسمان، نور، خدا، عشق، سعادت با ماست فرصت بازی این پنجره را دریابیم در نبندیم به نور، در نبندیم به آرامش پر مهر نسیم پرده از ساحت دل برگیریم رو به این پنجره، با شوق، سلامی بکنیم زندگی، رسم پذیرایی از تقدیر است وزن خوشبختی من، وزن رضایتمندی ست زندگی، شاید شعر پدرم بود که خواند چای مادر، که مرا گرم نمود نان خواهر، که به ماهی ها داد زندگی شاید آن لبخندی ست، که دریغش کردیم زندگی زمزمه پاک حیات ست، میان دو سکوت زندگی ، خاطره آمدن و رفتن ماست لحظه آمدن و رفتن ما، تنهایی ست من دلم می خواهد قدر این خاطره را دریابیم شعری از سهراب سپهري

برنامه نویسی شئ گرا

مهندسی کامپیوتر و فنّاوری اطّلاعات (IT) چکیده در این مقاله به بررسی برنامه نویسی شئ گرا , ابعاد و ویژگیهای آن خواهیم پرداخت . بعد از ارائه تاریخچه ای از برنامه نویسی شئ گرا به فواید آن می پردازیم . پس از شرح و توضیح تک تک فواید به بررسی مفاهیم عمده برنامه نویسی شئ گرا پرداخته و سه مورد از مهمترین فواید آن را شرح خواهیم داد . پس از آن دو نوع عمده زبانهای بس را معرفی خواهیم کرد و در انتها نیز جمع بندی و نتیجه گیری کلی را خواهیم داشت. 1.تاریخچه:OOP - اولین جرقه ها در اواخر دهه 1960 در نرم افزار 67 زده شد .و بعد از آن در سال 1982 در ماه Simulaاعلام Byte آگوست این عقاید بصورت مقاله ای در مجله یک سری کنفرانش ها ACM شد . در سال 1986 سازمان در مورد برنامه نویسی شئ گرا برگزار کرد. قبل از برنامه نوسیسی شئ گرا عموماً نرم افزارها با یا ساختیافته تهیه می P rocedural روش برنامه نویسی شدند . این روش نمی توانست در مورد نرم افزارهای با حجم بالا بخوبی جوابگو باشد .زیرا با افزایش تعداد خطوط برنامه و افزایش تعداد برنامه نویسانی که روی یک پروژه نرم افزاری کار می کردند مدیریت پروژه کار مشکلی شده و در صورت وجود خطا در نرم افزار امکان مکان یابی آن دشوار بود. در نتیجه مدت زمان و هزینه اجرای پروژه ها رو به افزایش گذاشت . از این رو شیوه برنامه نویسی شئ گرا مطرح شد. 2. فواید برنامه نویسی شئ گرا : فواید عمده این روش برنالمه نویسی عبارتند از : 1 – قابلیت استفاده مجدد از کد : در برنامه نویسی شئ گرا می توان از کدی که قبلا و حتی توسط فرد دیگری ایجاد شده استفاده کرد . حتی می توان کتابخانه ای از اشیای مفید و لازم در برنامه نویسی را فراهم کرد و در برنامه نویسی از آنها استفاده نمو د . یعنی برنامه نویس بدون آنکه نیاز داشته باشد برای هر بار استفاده از یک سری کد در برنامه اش آن را تایپ کند می تواند آن کد را در درون یک شئ تعبیه نماید و از آن شئ در برنامه های خود استفاده کند . 2 – محلی سازی تغییرات : در برنامه نویسی شئ گرا تغییراتی که در کد برنامه اعمال میشوند عموماٌ در داخل یک کلاس اتفاق می افتند و بطور عمومی در کل برنامه اعمال نمی شوند . این امر موجب می شود تا کنترل تاثیرات وارد بر نرم افزار راحت تر و مطمئن تر باشد . این ویژگی را می توان متاثر از قابلیت پنهان سازی داده ها دانست که در ادامه این مقاله به آن اشاره خواهیم کرد . 3 – طراحی آسان تر : سیستم ارث بری برنامه نویسی شئ گرا به برنامه نویس این امکان را می دهد تا بتواند راحت تر نرم افزار خود را طراحی کند و داشتن یک طرح کلی و اجمالی از نرم افزار به راحتی امکان پذیر است . لذا برنامه نویس حتی قبل از نوشتن کد برنامه میتواند طراحی کلی ...

15 شکست بزرگ فناوری 2010

در حالی که به انتهای سال 2010 نزدیک می شویم، در کنار پیشرفت های فناوری صورت گرفته در این سال، شکست هایی نیز در این عرصه بوجود آمده اتد که در این پست به روایت تصویر مروری بر آن ها خواهیم داشت. از بین شرکت های موجود گوگل با یک حساب سر انگشتی دارای بیشترین میزان عدم موفقیت (پروژه ای ) در سال گذشته بوده و مایکروسافت مقام دوم را دارد. اگر چه گوگل دارای این میزان بد شانسی بوده ، در هر مورد بدون آنکه اتفاق مهمی رخ دهد پروژه را متوقف نموده و به دیگر فعالیت ها ادامه داده است. Nexus One فروش مستقیم موبایل Nexus one به مصرف کنندگان با هدف متحول نمودن بازار موبایل باعث شد این دستگاه همراه که البته موبایل خوبی بشمار می آید از لحاظ فروش چندان موفق نباشد و پس از تنها چند ماه پروژه آن متوقف گردد. Palm Palm قصد داشت با گوشی Pre Palm خود بر آی فون پیشی بگیرد، در حالی که شکست سهمگینی خورد پروژه به فروش گذاشته شد و HP آنرا به مبلغ 1.2 میلیارد دلار خرید. Hot Potato زمانی که Hot Potato راه اندازی گردید صحبت های زیادی از گوشه و کنار شرکت بگوش می رسید، در ابتدا تصور می شد که آن به نوعی می تواند توییتر بعدی به حساب بیاید. این تصور غلطی بیش نبود و بدون هیچ پیشرفتی به فیس بوک فروخته شد و فرد ویلسون که به عنوان ” موسسی در آسمان ها ” شناخته می شد از آن بالا به “ زمین ” سقوط کرد. پلت فرم Seed مربوط به AOL تلاش AOL در پروژه ی McContent بخوبی پیش نرفت و امروزه کلمه ای هم راجع به آن شنیده نمی شود. تیم آرم استرانگ زمانی که با شکست پروژه روبرو شد عبارت “وحشت زده” را برای وضعیت روحی خود بکار برد. BlackBerry Torch برای آنکه بکل بری بتواند از گوشی های اندروید و آی فون عقب نماند Torch را عرضه کرد که امروزه یکی از پروژه های شکست خورده بلک بری به حساب می آید. Google Wave گوگل ویو در ماه آگوست به انتهای کار خود رسید. در همان هنگام مدیراصلی پروژه به فیس بوک رفت. Early Bird برای توییتر سال 2010 در کل سال خوبی برای توییتر بود، اما تنها یک شکست داشت و آن Early Bird بود. پروژه چند ماهی کار کرد و نهایتا از دستور کار خارج شد. Google TV نقدهایی که در باره تلویزیون گوگل تا کنون خوانده ایم چندان خوب نبوده اند و به نظر می رسد Google TV محصول اضافه ای باشد. شاید سال آینده گوگل خود به این نتیجه برسد. Gowalla Gowalla پروژه ای بود که در ابتدا قدم به قدم با Foursquare پیش می رفت در حالی که امروزه دیگر اسمی از آن شنیده نمی شود. Apple iTunes Ping تنها شکست خورده ی شبکه های اجتماعی گوگل نیست. شرکت اپل نیز در این زمینه با معرفی Ping موفق عمل نکرده است. Crunchpad/JooJoo مایکل آرینگتون، ایده ی خوبی برای ساخت یک تبلت وب گردی با قیمت زیر 259 دلار ارائه داد. با این حال اجرای ...

طرز ساختن ليست ها

برای دسترسی سريع از لينکهای زير استفاده کنيد: Ordered listUnordered listDefinition list ليستها هم جزو عنصر متن در html ميباشند که بخاطر زياد بودن تگهاي متن مجبورم آنها را از هم جدا کنم. سه نوع ليست وجود دارد، يکي ليستهاي با ترکيب منظم (Ordered list) و ليست با ترکيب نا منظم (Unordered list) وديگري ليستهاي توصيفي (Definition list) . شايد اين نوع نامگذاري بخاطر وجود اعداد يا حروف بترتيب در ليست منظم است که در ديگري فقط نقطه هاي توپر هست که ترتيبي را نميتوان براي آنها در نظر گرفت. در هر صورت تگهاي آن به شرح زير ميباشند: براي درست کردن ليست در يک صفحه از اين تگها بايد استفاده کنيم، بدين صورت که در آغاز قسمتي که ميخواهيم ليست درست کنيمتگ را که مخفف ordered list ميباشد رامينويسيم تا مرورگر بفهمد ليست از آنجا شروع ميشود و سپس در ابتداي هر گزينه از ليستمان تگ را اضافه ميکنيم و در انتهاي گزينه ها تگ پايان دهنده را می نويسيم. مثال اگر دقت کنيد به صورت پيش فرض اعداد 1,2,3 به ابتداي گزينه هاي ليست مان اضافه ميشود. شما ميتوانيد خصوصيت type را به تگ اضافه کنيد و آنرا با A, a که به صورت حروف کوچک يا بزرگ انگليسي و يا با I, i که با اعداد رومي است مقدار دهي کنيد. به طور مثال اگر ميخواهيد ترتيب ليست شما با اعداد رومي کوچک باشد بدين صورت تگ را کامل ميکنيد: Item 01 Item 02 Item 03 مثال اين تگ را unordered list مينامند و مانند تگهاي بالا براي درست کردن ليست در يک صفحه ميباشد با اين تفاوت که بجاي حروف و اعداد از دايره يا مربع هاي توپر استفاده ميکند که مانندبالا ميتوانيد از خصوصيت type که با کلمات” disc”, “circle”, “square” مقدار دهي ميشود استفاده کنيد. Item 01 Item 02 Item 03 مثال شما ميتوانيد براي درست کردن يک ليست که داراي چند گزينه است و هر گزينه هم چند زير مجموعه دارد از مخلوط اين دو نوع ليست استفاده کنيد که به اين حالت Nested list گفته ميشود. بر فرض مثال ما يک ليست داريم که چهار گزينه دارد و هر کدام از آنها دو رنگ سفيد و سياه دارند: Item 01 Black White Item 02 Black White Item 03 Black White Item 04 Black White مثال آخرين مدل، ليستهاي توصيفي هستند که براي تعريف و توصيف يک کلمه بکار ميروند که کلمه مشخص را با تگ و توصيف آنرا با بکار ميبرند. Html HyperText Markup Language.

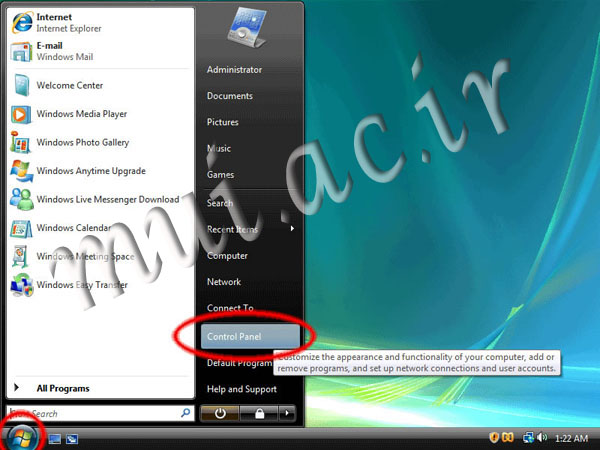

نحوه ساختن اکانت vpn در ویندوز ویستا

طریقه ساخت کانکشن vpn در ویندوز ویستا 1-ابتدا کنترل پنل را باز نمایید . start > control panel 2-بر روی Network and internet مانند شکل زیر کلیک نمایید.3-Connect to a network را انتخاب نمایید.4-Set up the VPN connection را انتخاب نمایید.5-در قسمت نوع کانکشن Connect to a workplace را انتخاب و دکمه next را کلیک نمایید.6-“Use my Internet connection (VPN).” را کلیک نمایید.7-در این قسمت اطلاعات سرور را از جدول زیر انتخاب و وارد نمایید.برای internet address یکی از نام های زیر با توجه به محل خدمت را وارد نمایید و برای destination name یک نام دلخواه وارد نمایید.محل خدمت مطابق با حکم کار گزینی Host name or IPaddressدانشکده پزشکی medvpn.mui.ac.irدانشکده داروسازی pharmvpn.mui.ac.irدانشکده بهداشت hlthvpn.mui.ac.irدانشکده دندانپزشکی dntvpn.mui.ac.irدانشکده پرستاری nmvpn.mui.ac.irدانشکده مدیریت و اطلاع رسانی mngvpn.mui.ac.irدانشکده توانبخشی rehabvpn.mui.ac.irمعاونت پژوهشی resvpn.mui.ac.irمعاونت آموزشی eduvpn.mui.ac.irمعاونت بهداشتی hsavpn.mui.ac.irمعاونت فرهنگی دانشجویی csavpn.mui.ac.irمعاونت غذا و دارو fdavpn.mui.ac.irمعاونت درمان trevpn.mui.ac.irمرکز آموزشی درمانی الزهرا azhvpn.mui.ac.irمرکز آموزشی درمانی نور و علی اصغر noorvpn.mui.ac.irمرکز آموزشی درمانی کاشانی khvpn.mui.ac.irمرکز آموزشی درمانی چمران chavpn.mui.ac.irمرکز آموزشی درمانی فیض feizvpn.mui.ac.irمرکز آموزشی درمانی سید الشهدا sshvpn.mui.ac.irمرکز آموزشی درمانی شهید دکتر بهشتی behvpn.mui.ac.irمرکز آموزشی درمانی امام موسی کاظم savvpn.mui.ac.irبیمارستان امین aminvpn.mui.ac.irبیمارستان عیسی ابن مریم issavpn.mui.ac.irمدیریت مطالعات وتوسعه آموزش علوم پزشکی edc.mui.ac.irمرکز تحقیقات قلب و عروق crcvpn.mui.ac.irمرکز تحقیقات پوست و سالک sdlrcvpn.mui.ac.irمرکز تحقیقات غدد و متابولیسم emrcvpn.mui.ac.irمرکز تحقیقات عفونی و گرمسیری idrcvpn.mui.ac.irکلیه مراکز بهداشتی درمانی و بیمارستانهای مربوطه intvpn.mui.ac.ir8-در این قسمت نام کاربری و کلمه عبور خود را وارد نمایید و دکمه create را کلیک نمایید.9-Close را کلیک نمایید.10- حال در به این قسمت control panel > network and internet مراجعه نمایید و بر روی view network status and sasks کلیک نمایید.11- بر روی change adapter settings کلیک نمایید.12- کانکشن ساخته شده را انتخاب کرده بر روی آن راست کلیک نمایید و گزینه properties را انتخاب نمایید.13- تنظیمات را مانند شکل زیر انجام دهید.14-بر روی کانکشن ساخته شده کلیک نموده و connect را کلیک نمایید.